고정 헤더 영역

상세 컨텐츠

본문

정보 보호 관리

정보 보호는 관리적, 물리적, 기술적 으로 구분 할 수 있음

가장 광범위한 관리적 보호는 도덕, 법 , 내규등이 있음

물리적 보호는 UPS , 데이터 센터 등이 있음

기술적 보호는 암호화 등이 있음

관리적 보호는 내부에서 일어나는 부당해위를 방지하기 위해서 교육의 중요성이 강조되고 있음

물리적 보호는 자연재해로 인한 침수, 지진, 태풍 등의 방어를 위한 특특하고 중복된 데이터 센터

구축과 도난등을 방지하는 CCTV등의 물리적이 보호 수단이 있음

기술적 보호는 데이터나 정보르 보호하기 위한 접근통제, 암호화 , 데이터 backup 등이 있음

OSI 보안 구조(Security Architecture for OSI) 는 ITU-T (The International Telecommunication Union Telecommunication Standardization Sector 는

UN에서 지원하는 기관으로서 권고안이라고 불리는 전기통신과 OSI와 관련된 표준을 제정) 권고안

OSI 보안구조는 관리자가 보안문제를 효율적으로 조직화하는데 많은 도움을 제공한다

OSI 보안 구조의 핵심은 보안공격, 보안 메커니즘, 보안서비스 을 정의

OSI는 세가지 구조

보안공격(Security attack) : 기관이 보유한 정보의 안정성을 해치는 행위

보안 메커니즘(Security mechanism) : 보안 공격을 탐지, 예방

공격으로 인하여 발생한 침해를 복구하는 메커니즘

보안서비스(Security service) : 기관의 데이터 처리시스템 및 정보전송에 대한 보안 강화를 위한 기초 서비스들로

이것은 보안공격을 방어 차단등의 행위를 위한 것이며, 하나 이상의 보안 메커니즘을 이용하여 서비스를 제공

* 위협과 공격(RFC 2828)

- 위협 : 보안에 침해와 위해를 가할 수 있는 환경, 능력, 행동 사건(event) 같은 것으로 보안의 취약점을 공격하려는 잠재적인 위험.

- 공격 : 보안서비스, 시스템 보안 정책을 위반하는 정교한 침입, 시스템 보안에 대한 실제적 침범을 의미

지적인 위협을 수반하는 시스템 보안에 대한 침범으로

지적인 위협이란 보안 서비스를 회피하거나 우회하는 것으로

시스템 보안 정책을 위반하는 치밀하고 정교한 시도로 방법과 기술 측면을 특히 강조할 수 있다

* 소극적 공격 ( Passive Attack )

- 시스템으로부터 정보를 획득, 사용하려는 시도, 시스템 자원에는 영향을 끼치지 않음

- 탐지가 어려우며 예방이 목적

- 스프핑 , 트래픽 분석 ( Traffic Analysis ) ,스캐닝 (네트워크 스캔, 포트 스캔, 다이얼 스캔 등)

* 적극적 공격 ( Active Attack )

- 데이터 수정하거나 거짓 데이터를 만들거나 삭제하는 행위를 포함

- 완벽한 차단은 할 수 없음(물리적 보호가 필요)

- 공격 탐지, 피해 복구가 목표

- 재전송 ( Replay ), 위장( Masquerade ), 메시지 수정 ( Modification Of Messages ), 서비스 거부 ( Denial Of Service )

보안은 기밀성,무결성,가용성의 공격을 통해서 위협을 받을 수 있다

기밀성 공격(Confidentiality)

snooping(스누핑) : 비 인가자가 통신 등을 통해서 지나가는 메세지를 가로채거나 탈취를 하여 메세지 내용을 확인하는 것

암호화 LAN 세그먼트 세분화 를 통해서 방지할 수 있음

트래픽 분석 ( Traffic Analysis ) : 암호화된 데이터를 통해서 내용은 알 수 없으나 데이터 전송 주기, 전송량 등의 분석을

통해 여러가지의 사용자 특성(메일을 주소사용하는 시간 , 인테넷을 많이 사용하는 시간 등)을 확인 할 수 있음

Traffic Padding을 통해서 방지할 수 있음

무결성 공격(Integrity)

재전송 ( Replay ) : 스푸핑등으로 회득한 정보를 공격대상에게 시간이 지난 뒤 재 전송하여 비인가자가 서비스에 접근하는것

재생 공격 을 방어하기위해서는 패킷에 일련번호 또는 타임스탬프를 이용

위장( Masquerade ) : 비인가자(권한이 없는 사용자) 가 인가자인 것처럼 속이고 서비스를 이용하거나 공격하는 것

인증강화나 접근제어 등을 통해서 대응

시간성 변경 : 고의 지연 이나 패키등의 순서 뒤바꿈(비인가된 데이터처럼 이용되는 성질이요) 등을 이용

변경(Modification) : 불법으로 정상적인 메세지를 수정하는 것으로 시간성 변경도 포함 할 수 있음(고의 지연이나 순서 뒤바꿈도 변경으로 포함가능)

전자서명. 암호화 체크섬을 이용하여 방지할 수 있음

위조(Fabrication) : 메세지 발신 근원지를 변경

네트워크통신 에서 발신자 IP를 속이는 방식

부인(Repudiation) : 송신자가 메세지를 보낸것을 부인 하거나

수신자가 메세지를 받은 것을 부인하는 것으로

PKI를 통해서 방지할 수 있음(부인 방지 기술)

가용성 공격(Availability)

서비스 거부 ( Denial Of Service ) : 인가된 사용자가 서비스를 사용하지 못하게 시스템을 느리게 하거나 완전히 차단하는 공격

SYN Flooding, Land Attrack, Ping of Death, Smurf, Boink, Bonk, TearDrop, Mail Bomb, DDOS 등이 있다

SYN Flooding

서버의 한정된 통신자원을 공격하여 인가된 사용자가 서버의 서비스를 이용하지 못하게하는 공격

쓰리웨어 핸드쉐이킹의 약점을 통한 공격으로 ACK만을 보내어 서버가 Syn Received 가 되도록 공격

IPS로 방어 가능

Land Attrack

출발지와 목적지 IP를 같은 것으로 하여 공격

동시사용자수( SYN Flooding ) 공격과 CPU 사용 공격을 같이 할 수 있음

출발지와 목적지 IP가 같으며 Drop을 통해서 방어

Ping of Death

Ping 명령어 사용시 메세지를 최대한 길게 보내 네트워크 상에서 메세지가 쪼개지어

네트워크 마비와 수신자에서 메세지를 조립하는과정 에서 서비스가 중단되는 공격

ICMP를 차단하여 ping 메세지를 사용하지 못하게하여 방어

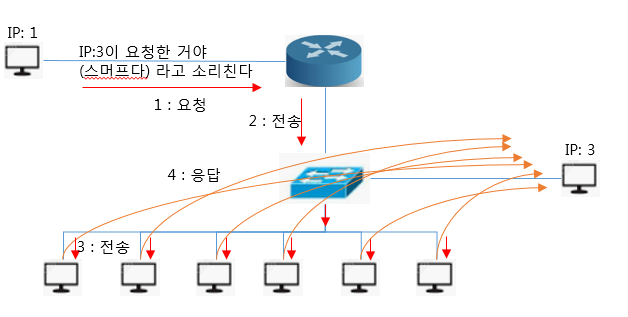

Smurf

공격자가 브로드캐스트를 통해서 출발지 아이피를 공격 대상 서버(PC)로 변경하여 메세지를

보내 모든 메세지를 받은 컴퓨터들이 공격대상 서버(PC)로 응답을 주어 공격대상 서버를 과 부화

상태로 만들어 버리는 것

브로드캐스트 기능을 차단하여 방어

Bonk

처음 패킷의 sequence 번호를 1로 보내고 계속해서 packet의 sequence도 1로 보내는 공격

Boink

처음 packet sequence 번호를 1로 보내고 일정 순간까지는 정상적인 패킷을 보내다

중간 중간에 패킷의 sequence 번호를 동일한 번호를 이용하여 계속 발송하는 공격

TearDrop

UDP를 이용하며 Bonk와 Boink처럼 순서를 바꾸는 것이 아니라 중간에 중복된 데이터와

순서를 건너뛰어 sequence 번호를 복잡하게 만들어 데이터 재조립과 혼란으로 CPU 과부하를

발생시켜 시스템 다운까지 유도하는 공격

Bonk Boink TearDrop는 TCP 프로토콜의 약점을 이용하여 공격

패킷의 순서와 중간에 사라진 패킷이 없는지를 확인하는 프로토콜 신뢰성을 이용한 공격

Mail Bomb

엄청난 메일을 보내어 메일 서버를 다운시키는 공격

DDOS

분산 서비스 거부 공격

특징으로는 공격자가 에이전트(중간자)들에게 명령을 내려 특정 서버의 서비스를 공격하는 것

자동화된 툴을 이용하며 Trinoo, TFN, Stacheldraht, TFN2k와 같은 Tool을 이용

스머프 공격

보안성과 공격을 구분

참고 :

https://leadbiz.tistory.com/717 [Digital Intelligence]

https://leadbiz.tistory.com/717

http://www.parkjonghyuk.net/lecture/2018-1st-lecture/networksecurity/NS01.pdf

http://www.ktword.co.kr/abbr_view.php?m_temp1=2288'보안' 카테고리의 다른 글

| 디지털 저작권 관리 (0) | 2020.07.29 |

|---|---|

| 암호기술 (0) | 2020.07.27 |

| OAuth 2.0 요약 설명 (0) | 2020.07.26 |

| 보안 용어 정의 (0) | 2020.07.26 |

| 정보보호 (CIA) (0) | 2020.07.25 |

댓글 영역